jumpserver-ce-v4.10.11版本

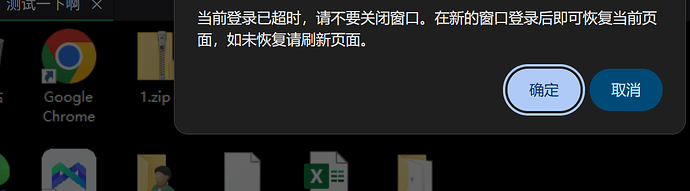

用户被修改了密码,但是已经打开的窗口还能保持连接,虽然浏览器会弹窗,但是可以静止掉浏览器弹窗,这样可以一直保持连接内部的资产,不会被强制踢出去。

可以在github上提一下

- 确认是否已启用 会话超时控制 功能,可在 系统设置 → 安全策略 → 会话管理 中检查相关配置。

- 检查 密码修改后是否触发会话失效机制,确认 JumpServer 是否已配置

AUTH_EXPIRE_SESSION_ON_PASSWORD_CHANGE = True。 - 若使用 KoKo 组件进行 SSH 连接,检查其配置文件

config.yml中是否设置expire_session_on_password_change: true。 - 检查浏览器控制台与前端日志,确认弹窗是否正常触发,以及用户忽略弹窗后是否会触发后台连接断开。

- 查看 JumpServer Core 日志(路径:

/opt/jumpserver/logs/core.log),确认密码修改事件是否被正确记录并触发会话中断逻辑。 - 如仍无法解决,请联系 JumpServer 技术支持团队获取进一步协助。

技术咨询链接:JumpServer 技术咨询

-

会话保持原因:JumpServer 的 Web 终端和远程桌面连接一旦建立,底层会话由 WebSocket 或远程协议(如 RDP)维持,密码修改不会中断已建立的连接。

-

安全机制说明:当前 JumpServer 社区版默认不对已建立的会话进行强制中断处理,这是出于用户体验和连接稳定性的考虑,不属于安全漏洞,但可按需增强控制。

-

可选解决方案:

-

启用会话令牌刷新机制:在

config.yml中配置SESSION_EXPIRE_AT_BROWSER_CLOSE: true,使用户关闭浏览器或刷新页面后重新验证身份。 - 手动终止会话:管理员可在【会话管理】→【在线会话】中手动终止异常会话。

- 集成外部认证系统:若使用 LDAP/AD 认证,可通过配置 AD 策略实现登录限制。

-

启用会话令牌刷新机制:在

-

增强安全建议:

- 配置会话超时时间:在【系统设置】→【安全设置】中设置合理的会话超时时间。

- 启用 MFA:增强用户身份验证强度,防止密码泄露后被冒用。

-

企业版增强功能:企业版支持“用户密码变更后自动踢出所有活跃会话”功能,如需该能力建议联系商务顾问升级企业版。

-

参考文档:JumpServer 安全配置指南 或访问 知识库 获取更多帮助。

如需定制开发或补丁支持,请联系 JumpServer 技术支持。