前言

原则上应该是站长们众所周知的一个小知识,有时候套了CDN也照样会泄露源站IP,然后甚至被censys、fofa等扫描器通过证书指纹实现一锅端。

当访问https://ip时,如果未做相关防护,容易通过证书获取到对应域名。

网络上相关防护的教程很多,什么屏蔽扫描器什么的,这里仅仅是介绍一下1Panel上通过自签证书与设置默认站点的一种方式。

简单一句话,理解了的下面步骤就不用看了。

- 网站管理新建

https站点,域名为无关域名/本机IP,证书使用自签空白证书,并设置该站点为默认站点。

详细解答

1.1 创建空白证书

使用openssl创建证书方式,网上教程很多,详情请搜索。

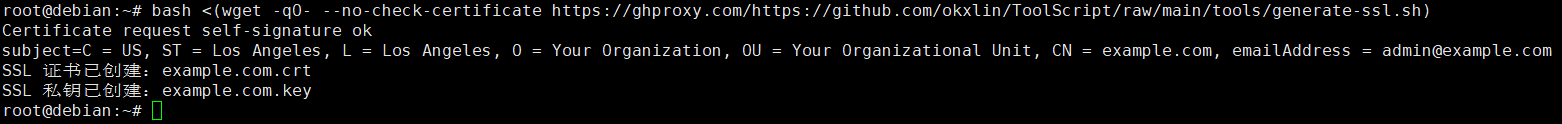

这里使用一键脚本创建,会在执行脚本的当前路径生成example.com对应的证书和密钥。

- 国内网络

bash <(wget -qO- --no-check-certificate https://ghproxy.com/https://github.com/okxlin/ToolScript/raw/main/tools/generate-ssl.sh)

- 国际网络

bash <(wget -qO- --no-check-certificate https://github.com/okxlin/ToolScript/raw/main/tools/generate-ssl.sh)

那么通过脚本得到所需的自签证书和密钥文件

- example.com.crt

- example.com.key

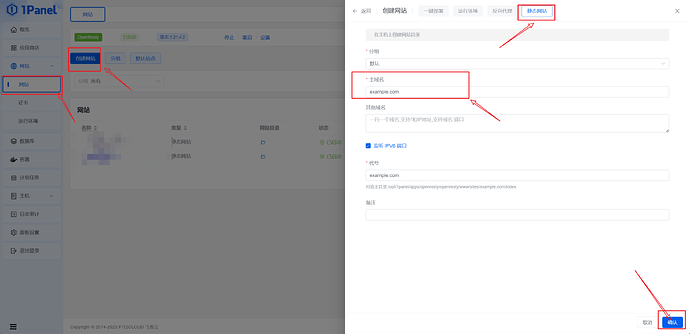

1.2 创建站点

网站管理功能选项下,添加创建站点,域名填写example.com、本机IP等无关域名,

这里使用example.com

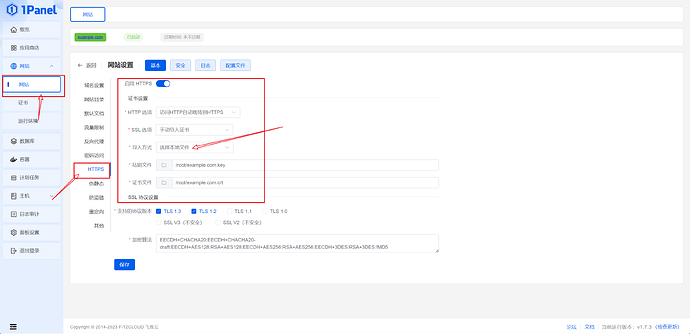

1.3 站点启用自签证书

点击刚刚新建的网站的网站设置,https功能下,从本地文件添加并选用刚刚生成的自签证书和私钥。

然后按照提示,正确启用即可。

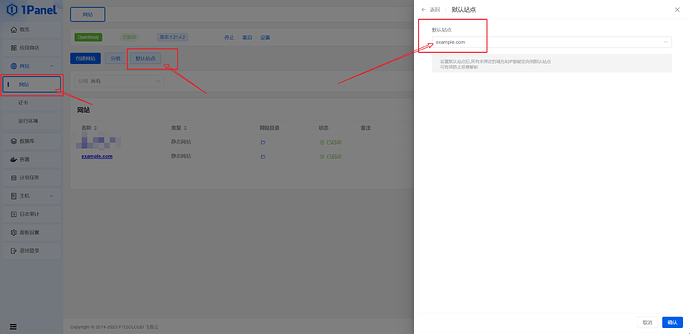

1.4 设置默认站点

将已经添加了自签证书的无关站点设置为默认站点即可。