2024年3月,有用户反馈发现JumpServer开源堡垒机存在安全漏洞,并向JumpServer开源项目组进行上报。此次发现的漏洞为:

■ JumpServer作业管理中Ansible Playbook文件存在Jinja2模板代码注入导致的Celery容器远程执行漏洞,CVE编号为CVE-2024-29202。漏洞详情:https://github.com/jumpserver/jumpserver/security/advisories/GHSA-2vvr-vmvx-73ch。

■ JumpServer作业管理中Ansible Playbook文件存在参数验证缺陷导致的Celery容器远程执行漏洞,CVE编号为CVE-2024-29201。漏洞详情:Insecure Ansible playbook validation leads to RCE in Celery · Advisory · jumpserver/jumpserver · GitHub 。

■ JumpServer作业管理中Ansible Playbook文件存在用户权限未隔离的漏洞,CVE编号为CVE-2024-29020。漏洞详情:An authorized attacker can get sensitive information in playbook files when playbook_id is leaked · Advisory · jumpserver/jumpserver · GitHub 。

■ JumpServer作业管理中文件管理批量传输功能存在不安全直接对象引用(IDOR)漏洞,CVE编号为CVE-2024-29024。漏洞详情:https://github.com/jumpserver/jumpserver/security/advisories/GHSA-8wqm-rfc7-q27q。

以上漏洞影响版本为:

JumpServer v3.0.0-v3.10.6版本

安全版本为:

JumpServer版本>=v3.10.7版本

修复方案

**■ 永久修复方案:**升级JumpServer软件至上述安全版本。

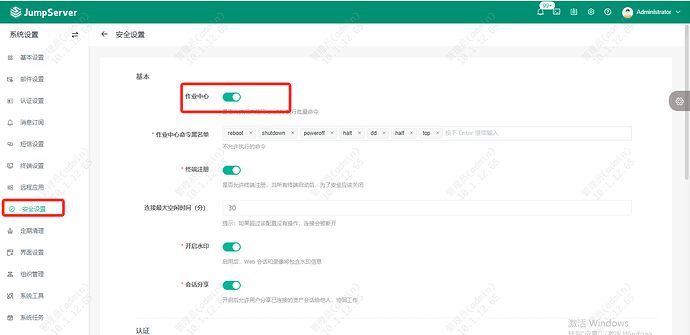

**■ 临时修复方案:**关闭作业中心功能。关闭作业中心功能的具体步骤为:

以管理员身份登录至JumpServer堡垒机。依次选择“系统设置”→“功能设置”→“任务中心”,在打开的页面中关闭作业中心功能。

不同V3版本作业中心关闭位置不同:

位置一:

位置二:

特别鸣谢

感谢以下社区用户向JumpServer开源社区及时反馈上述漏洞。

■ CVE-2024-29202:@oskar-zeinomahmalat-sonarsource

■ CVE-2024-29201:@oskar-zeinomahmalat-sonarsource

■ CVE-2024-29020: @ilyazavyalov

■ CVE-2024-29024: @secur30nly